Selon le dernier rapport de la Geneva Association, les rançongiciels représentaient 75 % de toutes les réclamations de cyber assurance en 2020. Les rançongiciels seraient la catégorie d’événements de perte la plus coûteuse pour les assureurs en 2021. En septembre 2020, suivant les orientations de la BCE et s’appuyant sur les principes de la Directive UE «NIS» (Network and Information Security), le projet de règlement européen DORA (Digital Operational Resilience Act) est proposé. Il concerne le secteur de la finance et des assurances et installe un nouveau cadre obligatoire de gouvernance et de contrôle interne.

Qu’est-ce que la réglementation DORA ?

La réglementation DORA est une initiative de l’Union Européenne, adoptée en 2022, qui vise à renforcer la résilience opérationnelle numérique des entités financières. Cette réglementation a pour but de protéger l’ensemble du système financier européen contre les risques informatiques, qui peuvent avoir des conséquences dévastatrices sur son fonctionnement et, par extension, sur l’économie dans son ensemble.

DORA s’impose comme une réponse à l’évolution rapide du paysage numérique et à l’augmentation des cyberattaques. Elle vise à garantir que les quelques 22 000 entités financières de l’UE soient préparées à faire face à ces défis et qu’elles puissent fonctionner de manière efficace et sécurisée, même en cas d’incident informatique.

Lire : Défis DORA : ces angles morts qui freinent votre mise en conformité

DORA en bref : Historique et dates clés

La réglementation DORA a été proposée pour la première fois par la Commission européenne en 2020. L’objectif était de créer un cadre réglementaire unique pour permettre aux entités financières de continuer à fonctionner même en cas de perturbation et prévenir la perturbation systémique des cyberattaques.

En 2022, le Parlement européen et le Conseil de l’Union européenne adoptent progressivement le règlement avec une adoption finale et définitive à la fin de l’année 2022. Depuis, DORA a commencé sa mise en œuvre graduellement.

Les enjeux de DORA pour la cybersécurité et la gestion des risques informatiques

DORA représente un tournant majeur pour la cybersécurité et la gestion des risques informatiques dans le secteur financier. La menace provient de la « vulnérabilité systémique » du secteur. En effet, les entités financières sont de plus en plus dépendantes des technologies numériques et interdépendantes entre-elles, ce qui les expose irrémédiablement à des risques informatiques croissants et à une diffusion des incidents à l’ensemble du système.

La réglementation DORA doit permettre de les atténuer. Elle impose des exigences strictes en matière de gestion des risques informatiques. Elle couvre également l’intégrité, la sûreté, la résilience des infrastructures et installations physiques et la communication et à la gestion de crise. Cela comprend l’évaluation annuelle des risques, la mise en place de mesures de protection appropriées et la préparation à la gestion des incidents pour que ces derniers n’impactent pas le fonctionnement du système financier européen.

En exigeant des entités financières qu’elles renforcent leur résilience opérationnelle numérique, DORA contribue à améliorer la cybersécurité de l’ensemble du secteur financier.

Qui est concerné par la réglementation DORA ?

Sont concernés par la réglementation DORA :

- Les établissements de crédit et de paiement,

- Les prestataires de services sur crypto-actifs,

- Les entreprises d’assurance et leurs intermédiaires,

- Les institutions de retraite professionnelle (20 catégories d’entreprises sont précisées)

En plus de ces entités financières, les prestataires de services informatiques de ces dernières sont également concernés par DORA, qu’il s’agisse de services « SaaS / cloud » ou de la fourniture de logiciels « on premise » (installés directement dans le système d’information de l’entreprise utilisatrice).

DORA ne s’appliquera pas aux micro-entreprises du secteur financer (c’est-à-dire les établissements de moins de 10 personnes et CA inférieur à 2 millions d’euros). En revanche, ce plafond ne concerne pas les prestataires IT.

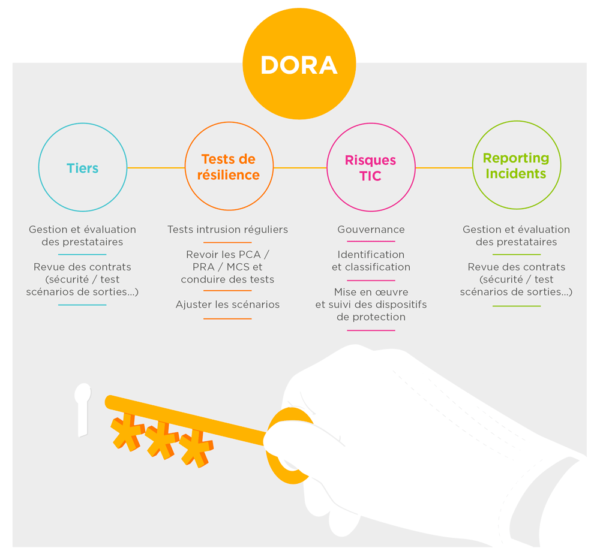

Réglementation DORA : 5 piliers pour encadrer la résilience opérationnelle numérique

La résilience numérique opérationnelle concerne la qualité des services rendus par les entités financières. Dans la cadre de la réglementation DORA, il s’agit de lutter contre les conséquences de tout type d’incidents affectant la production informatique des entreprises du secteur financier. Cela repose sur 5 piliers de résilience numérique opérationnelle.

Pilier n°1 – La Gestion des risques informatique

Chaque entité financière doit assurer la sécurité des réseaux et des systèmes d’information sous-tendant ses processus opérationnels. En cas d’incident, elle doit également avoir la capacité de limiter les dégâts, résoudre immédiatement l’incident et redémarrer la production rapidement. Autrement dit, la priorité doit être donnée à la reprise des activités et aux mesures de rétablissement sans « compromettre l’intégrité et la sécurité des réseaux et des systèmes d’information ni la confidentialité des données ».

Pilier n°2 – La notification des incidents informatiques

La résilience opérationnelle numérique implique la transparence et de responsabilité des entités financières en cas d’incidents informatiques majeur. DORA impose leur signalement aux autorités compétentes afin de prendre les mesures nécessaires pour atténuer leurs impacts et prévenir des occurrences similaires.

Pilier n°3 – Les tests de résiliences opérationnelle numériques

Chaque entité financière doit assurer sa capacité à se remettre rapidement d’un incident informatique. Pour cela, DORA exige la mise en place de tests de résiliences opérationnelles numériques réguliers pour simuler divers scénarios et identifier les vulnérabilités potentielles. Cela permet également d’évaluer l’efficacité stratégique de l’entité touchée.

Pilier n°4 – La gestion des risques liés aux prestataires informatiques

Tous les risques associés à l’utilisation de prestataires externes pour la gestion de son système informatique doivent être maitrisés par l’entité. Cela comprend la réalisation d’une due diligence approfondie avant de faire appel à un prestataire de services, le suivi attentif de leurs performances et la mise en place de plans de contingence au cas où le prestataire ne parviendrait pas à fournir les services requis.

Pilier n°5 – Le partage d’information

Enfin, le dernier pilier de DORA encourage les entités financières à partager les meilleures pratiques en matière de résiliences opérationnelles numériques. Cette approche collaborative permet aux entités d’apprendre des expériences des autres et renforce la résilience globale du secteur financier.

Comment DORA se traduit-elle concrètement pour les entités financières ?

DORA exige des entités financières qu’elles appliquent une série de mesures techniques concernant leurs politiques, procédures, et le contrôle des accès par les utilisateurs à leurs systèmes d’information. Ces mesures comprennent, par exemple, l’installation de systèmes d’authentification renforcée et de contrôles spécifiques, basés sur des classifications de données approuvées. L’objectif est de bloquer l’accès aux clés de chiffrement et de sécuriser les informations cryptographiques secrètes.

Ainsi, les systèmes et applications informatiques essentiels doivent être évalués au moins une fois par an pour vérifier leur sécurité numérique. Cela implique d’identifier leurs vulnérabilités, leurs défaillances ou leurs manquements afin de prendre rapidement des mesures correctives.

Pour ce faire, il est nécessaire de créer, maintenir et réévaluer régulièrement des programmes de programmes complets de tests numériques. Ces tests doivent être réalisés par des entités indépendantes, qu’elles soient internes ou externes, et ces entités devront probablement recevoir une certification.

Enfin, DORA exige que les entreprises financières assurent une surveillance et un contrôle continus des incidents de sécurité. Elles doivent donc mettre en place des systèmes capables de détecter rapidement toute activité anormale, y compris les problèmes de performance.

Quels impacts pour les prestataires ?

DORA prévoit un ensemble de mesures pour un suivi minutieux des risques associés aux fournisseurs de services informatiques. Cela couvre toutes les étapes : la signature du contrat de fourniture ou de service, l’application du service et jusqu’à sa résiliation, et même la période suivant la fin du contrat.

En résumé, les contrats devront inclure :

- Une description détaillée des services fournis.

- Les lieux précis de traitement des données.

- Une explication complète des niveaux de service, incluant des objectifs de performance mesurables et qualitatifs.

- Des clauses sur l’accessibilité, la disponibilité, l’intégrité, la sécurité, et la protection des données personnelles.

- Des assurances permettant l’accès, la récupération, et la restitution des données en cas de problème avec le fournisseur.

- Les délais de préavis requis et les obligations d’information à la charge des fournisseurs.

- Les droits des entités financières à accéder, inspecter, et auditer les services.

- Des conditions claires de résiliation et, si nécessaire, des stratégies de sortie spécifiques.

Comment les entités financières peuvent-elles relever le défi de DORA ?

La mise en conformité avec DORA ne doit surtout pas être considérée comme un simple exercice de conformité réglementaire, mais plutôt comme un projet transverse impliquant tous les métiers. Il est essentiel de prioriser de façon pragmatique les actions afin de de détecter les vulnérabilités et ainsi gérer les risques de non-conformité et de garantir en parallèle la continuité des activités. On peut considérer que 3 axes sont à prioriser pour une mise en œuvre efficace de la réglementation DORA.

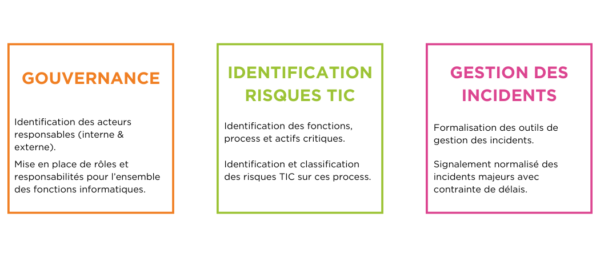

Le renforcement du cadre de gouvernance et de contrôle interne

La complexité croissante des incidents informatiques et la mise en commun des ressources exigent une adaptation des cadres de gouvernance. DORA requiert en effet un renforcement significatif des cadres de gouvernance et des contrôles internes, particulièrement importants dans les secteurs de l’Assurance et de la protection sociale. Ce renforcement permettra de mettre en place des mécanismes solides pour la gestion des risques informatiques.

L’identification et la gestion des Risques TIC

Une approche proactive est nécessaire pour identifier les fonctions et actifs critiques, ainsi que pour évaluer et classer les risques liés aux technologies de l’information et de la communication (TIC). L’un des points essentiels à travailler pour analyser ces risques est de s’informer sur les meilleures pratiques en matière d’évaluation et de gestion des risques, en mettant notamment l’accent sur la protection des données sensibles et la prévention des cyberattaques.

Une cartographie précise des risques ainsi que la mise à jour des contrats et des avenants avec les prestataires sont des étapes cruciales pour garantir la conformité et la résilience opérationnelle. Cela est un travail à mener en amont et en aval de la démarche globale liée à la mise en œuvre de DORA.

L’amélioration de la gestion des incidents et des tests de résilience

La mise en œuvre efficace de DORA nécessite une amélioration de la gestion des incidents liés aux technologies, notamment en termes de reporting, ainsi que le renforcement des tests de résilience opérationnelle et des tests d’intrusion réguliers.

Des programmes de formation adaptés doivent être mis en place pour garantir une compréhension approfondie des enjeux et des responsabilités de chacun, et cela notamment pour impliquer et engager l’ensemble des acteurs au-delà des équipes IT afin de renforcer la culture de la sécurité et réduire les risques liés aux cybermenaces.

Contributeurs

Laurent Chaillou

CONSULTANT SENIOR ASSURANCE HARDIS GROUP

Douchka Pharose

CONSULTANTE AUDITRICE INDÉPENDANTE

Marc-Antoine Ledieu

AVOCAT À LA COUR ET RSSI

Jean-Philippe Gaulier

RSSI ET DG CYBERZEN

Rostane Hamdi

DIRECTEUR PRACTICE CONSEIL HARDIS GROUP